Cursos para familias y educadores

La mejor formación en materia de crianza, educación y salud infantil. Suscríbete ahora por 29,90 EUR / SEMESTRE y accede a todos nuestros cursos, sin límites.

Cursos del pediatra Carlos González

Descuento de 7€ · 7 años de Escuela Bitácoras

Carlos González

3389

Descuento de 7€ · 7 años de Escuela Bitácoras

Carlos González

1629

Descuento de 7€ · 7 años de Escuela Bitácoras

Carlos González

1349

Descuento de 7€ · 7 años de Escuela Bitácoras

Carlos González

1636

Cursos destacados

Descuento de 7€ · 7 años de Escuela Bitácoras

Alberto Jiménez

2630

Descuento de 7€ · 7 años de Escuela Bitácoras

Julio Basulto

4505

Descuento de 7€ · 7 años de Escuela Bitácoras

Sandra González y Maite Villaverde

2072

Descuento de 7€ · 7 años de Escuela Bitácoras

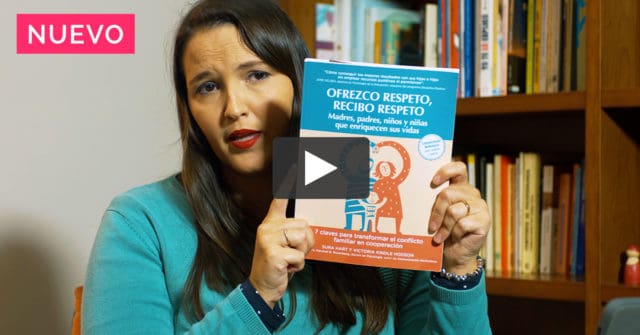

Laura Estremera

8068

Descuento de 7€ · 7 años de Escuela Bitácoras

Gema Luna

1990

Descuento de 7€ · 7 años de Escuela Bitácoras

Miguel Ángel Lurueña

2862

Descuento de 7€ · 7 años de Escuela Bitácoras

Nuria Gallego

2639

Descuento de 7€ · 7 años de Escuela Bitácoras

Bibiana Infante y Violeta Alcocer

3327

Cómo son los cursos de Escuela Bitácoras

Producidos profesionalmente

Cada curso cuenta con una cuidada producción para que disfrutes haciéndolo

Económicos

Si los cursos no estuvieran al alcance de cualquiera, ¿cómo podríamos cambiar el mundo?

Disponibles en 4K

Compatibles con cualquier móvil, tablet, ordenador o TV de última generación

Sin fechas ni horarios

Tú decides cuándo comienzan. Cursos pensados para padres con agendas complicadas

Test de evaluación · NUEVO

Comprueba cuánto has aprendido sobre los temas abordados en cada curso

Interactúa con el profesor

Consulta tus dudas directamente con los profesores y otros alumnos. ¡Cursos vivos!

Certificado de finalización

Al completar con éxito tus cursos obtendrás nuestro certificado de finalización. Disponible sólo para suscriptores

Garantía de reembolso 14 días

Si un curso o suscripción no responde a tus expectativas, te reintegramos su importe sin preguntas

SUSCRÍBETE

Accede a todos los cursos

¿Te interesan varios de nuestros cursos? Entonces tu opción ideal es la suscripción. Accede en tarifa plana a un centenar de cursos online… Al mejor precio posible y sin costes adicionales.